您现在的位置是:首页 > 苹果CMS教程苹果CMS教程

2020php木马文件,2020解决苹果cms被反复数据库插入木马代码

![]() 2025-11-18【苹果CMS教程】人已围观

2025-11-18【苹果CMS教程】人已围观

简介

苹果CMS被爆出数据库代码执行漏洞,大量的电影网站被挂马,尤其电影的页面被篡改植入了恶意代码,数据库中的VOD表里的d_name被全部修改,导致网站打开后直

苹果CMS被爆出数据库代码执行漏洞,大量的电影网站被挂马,尤其电影的页面被篡改植入了恶意代码,数据库中的VOD表里的d_name被全部修改,导致网站打开后直接跳转到S站或者弹窗广告,目前该maccms漏洞受影响的苹果系统版本是V8,V10,很多客户网站被反复篡改,很无奈,通过朋友介绍找到我们SINE安全寻求技术上支持,防止网站被挂马。根据客户的反应,服务器采用的是linux centos系统,苹果CMS版本是最新的V10版本,我们立即成立网站安全应急响应处理,帮助客户解决网站被攻击的问题。

首先很多站长以为升级了苹果CMS官方最新的漏洞补丁就没问题了,通过我们SINE安全技术对补丁的代码安全分析发现,该漏洞补丁对当前的数据库代码执行漏洞是没有任何效果的,于事无补,网站还会继续被攻击。

我们来看下客户网站目前发生的挂马问题,打开网站首页以及各个电影地址都会被插入挂马代码,如下图所示:

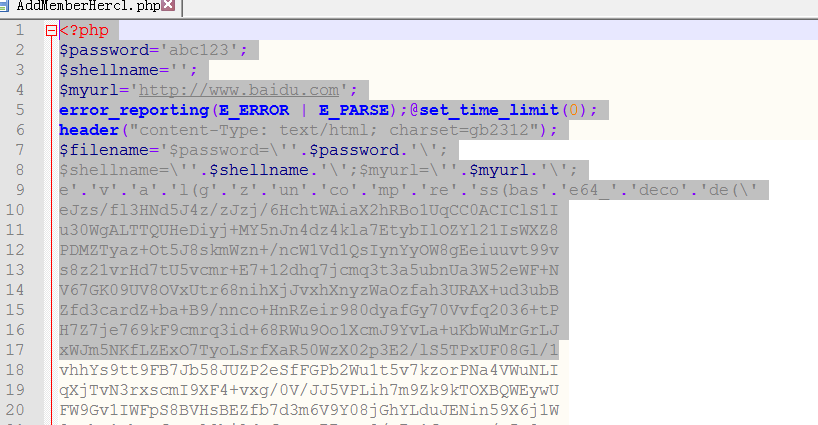

打包压缩了一份网站源代码,以及nginx网站日志文件,我们SINE安全工程师在根目录下发现被上传了网站webshell木马文件,通过网站日志溯源追踪我们查看到访问这个PHP脚本木马文件的是一个韩国的IP,具体的代码如下图:

代码做了加密处理,我们SINE安全对其解密发现该代码的功能可以对网站进行上传,下载,修改代码,操作数据库等功能,属于PHP大马的范畴,也叫webshell木马文件,我们又对苹果CMS的源代码进行了人工安全审计,发现index.php代码对搜索模块上做的一些恶意代码过滤检查存在漏洞,可导致攻击者绕过安全过滤,直接将SQL插入代码执行到数据库当中去。

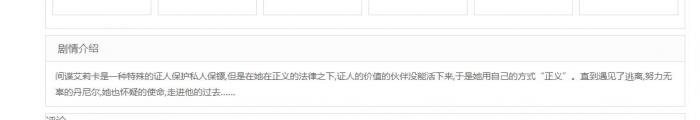

我们对数据库进行安全检测发现,在VOD表的d_name被批量植入了挂马代码:

苹果cms

Tags:苹果CMS教程

很赞哦! ()

相关文章

随机图文

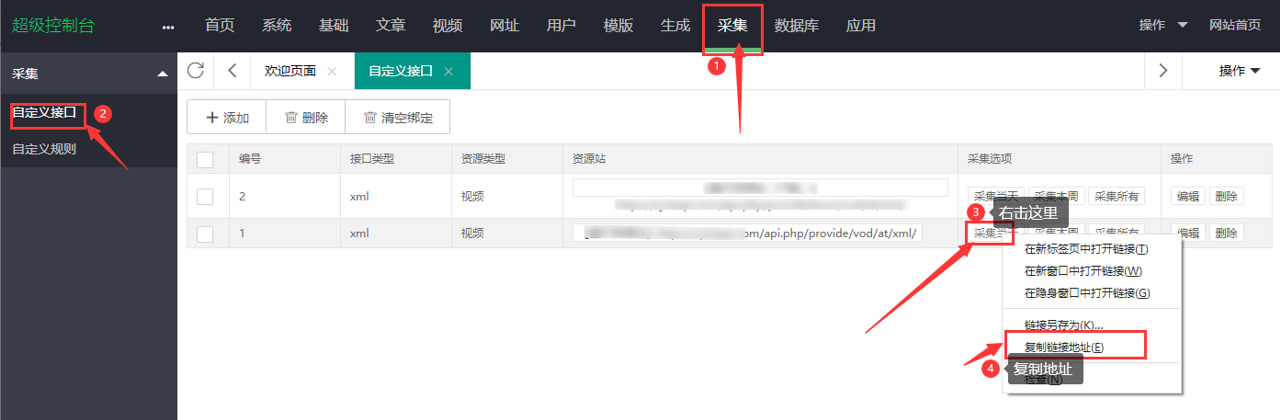

设置自动采集

给苹果cms添加视频描述伪原创处理功能(苹果cms伪静态教程)

介绍:说明 原理很简单,先把中文翻译成英文,再英文翻译成中文,英文也是这样。 看很多人需要,没事写了个,至于伪原创结果,只能看翻译给不给力了。 仅支持maccm

萝卜/白菜追剧/绿豆TV/APP后台与最新版苹果CMS共用数据库教程

白菜追剧/绿豆TV/萝卜app后台与最新版苹果CMS共用数据库教程萝卜/白菜追剧/绿豆TV/APP后台与最新版苹果CMS共用数据库教程APP后端版本比较老!漏洞得不到

苹果cms如何设置采集间隔时间

置苹果cms采集间隔时间具体步骤:系统后台--网站参数设置---性能优化----采集间隔。默认3秒,为了采集不会出现异常,不推荐设置3秒以下的时间间隔。